В 2019 и начале 2020 года «Ростелеком» по запросу ряда компаний-заказчиков реализовал несколько проектов по анализу защищённости инфраструктуры. Эксперты разослали более 9 тысяч писем, имитирующих фишинговую рассылку, на корпоративные почтовые ящики. Сценарии атак проработали совместно с руководителями «атакуемых» компаний.

В итоге в каждой компании нашлись сотрудники, которые прошли по подозрительной ссылке в письме или открыли вложенный документ. А ведь если хакеру удаётся взломать хотя бы один компьютер корпоративной сети, то он может развить атаку во всей IT–инфраструктуре организации. И тогда ему становится доступна закрытая бизнес-информация и даже возможность удалённого управления сетью компании. Так же и с домашним компьютером: как только злоумышленник получает к нему доступ, он может распоряжаться данными большинства аккаунтов, которые использует человек.

Как работает фишинг?

Основные каналы для фишинга — это электронная почта, телефонные звонки, мессенджеры, различные чаты в интернет-сервисах. В целом существует два типа фишинга — рассылка писем с вредоносными вложениями и распространение ссылок на поддельные ресурсы, где пользователь оставляет свои данные — в первую очередь, данные банковских карт.

Если человек, получив фишинговое письмо, попадается на уловки хакеров и открывает прикреплённый файл, на компьютер попадает вирусное программное обеспечение. Оно позволяет злоумышленнику получить удалённый доступ к компьютеру жертвы и всей информации, которая на нём хранится. В прикреплённом файле также может находиться вирус, который шифрует все данные на устройстве и требует деньги за разблокировку.

Во вложении может быть даже, на первый взгляд, безопасный документ Microsoft Office, который при этом содержит вредоносные макросы. Записанные хакерами макросы запускают загрузку вирусного программного обеспечения на компьютер в тот момент, когда жертва открывает присланный документ.

Еще один вариант доставки вредоносного софта на компьютер — это ссылка для загрузки файла. Под каким-нибудь предлогом человека убеждают кликнуть по ней, после чего запускается скачивание вредоноса.

Второй тип фишинга — ссылка на поддельный сайт — используется, когда злоумышленников интересуют данные пользователя. Это могут быль логин и пароль от учётной записи на рабочем компьютере, которые станут отправной точкой для взлома компании, или от личной почты человека, его аккаунтов в социальных сетях и личных кабинетов на разных ресурсах. Но чаще всего хакеров интересуют данные банковских карт. Присланная в письме или личном сообщении ссылка, как правило, ведёт на сайт, который выглядит точь-в-точь как настоящий. Адреса таких мошеннических тоже очень похожи на реальные, но всё-таки они содержат едва заметные различия — например, вместо «l» будет буква «i», чтобы заметить подделку было сложнее. Такой сайт может «притворяться» онлайн-банком, интернет-магазином, соцсетью, почтовым сервисом. Все что угодно, лишь бы «легенда» позволяла разместить на нём веб-форму для ввода данных, не вызывая подозрений. Разумеется, если человек попадётся на уловку и внесёт туда свои данные, они попадут напрямую в руки хакеров.

Эту схему, например, используют мошенники, которые промышляют на таких площадках, как Avito или «Юла». Они отправляют покупателю ссылку на поддельный сайт известной логистической компании, где просят оплатить товар и его доставку. Когда покупатель вводит данные карты на таком сайте, деньги безвозвратно списываются, а товар так и не приходит. Также злоумышленники до сих пор практикуют «щедрые розыгрыши» для привлечения жертв, когда для участия в лотерее человека просят оставить свои данные на неизвестном сайте.

В корпоративной среде хакеры могут побудить пользователя ввести логин и пароль от рабочей почты в веб-форму, например, под предлогом перезапуска системы и получить таким образом доступ в почту через веб-приложение, например, через Outlook Web App.

Чему верят жертвы?

Специалисты по кибербезопасности «Ростелекома» часто тестируют внимательность и киберграмотность сотрудников компаний по заказу их руководства. В ходе таких проектов они рассылают по компании «фишинговые» письма, которые позволяют отследить, кто повёлся на уловку и открыл вложение потенциально вредоносного письма, а кто проявил бдительность. Обычно для этого используется два типа писем: со ссылкой на веб-форму для ввода данных и с прикреплённым документом Microsoft Office с вредоносными макросами.

Как же сделать такое письмо максимально достоверным и заставить пользователя кликнуть по ссылке или открыть вложение? Основной приманкой для жертвы является тема письма: она позволяет привлечь внимание к сообщению, отбросив сомнения в надёжности отправителя. Например, вот уже несколько месяцев актуальна тема COVID-19, и специалисты «Ростелекома» проверили, насколько сотрудники организаций склонны терять бдительность, получая письма на столь важную тему. В итоге письма якобы с памяткой о принимаемых в компании мерах защиты от корнавируса обманули более 15 процентов получателей.

В целом меньше всего подозрений у пользователей вызывали письма с предложением корпоративных скидок от партнёров работодателя. Им поверили, то есть открыли вложение или заполнили веб-форму, 32 процента получателей. Предложение ознакомиться с «корпоративными документами» позитивно восприняли 29 процентов человек, требование сменить пароль — 25 процентов, а ещё шесть процентов открыли письма с темой «Розыгрыш призов среди сотрудников» и оставили свои данные.

При этом чем более персонализировано письмо, тем выше результативность атаки. Например, почти 100 процентов пользователей совершали потенциально опасные действия при получении письма-обманки с достоверной и узко сформулированной рабочей темой якобы от коллеги или потенциального заказчика, направленного на малую группу получателей. С увеличением количества адресатов письмо становится более обобщённым, что делает атаку менее эффективной. Так, при рассылках на группу до десяти человек, открыли письмо и совершили потенциально опасные действия уже 41 процент получателей. Рассылки на десять человек и более оказались эффективными в 23–24 процентах.

Как не попасться на удочку?

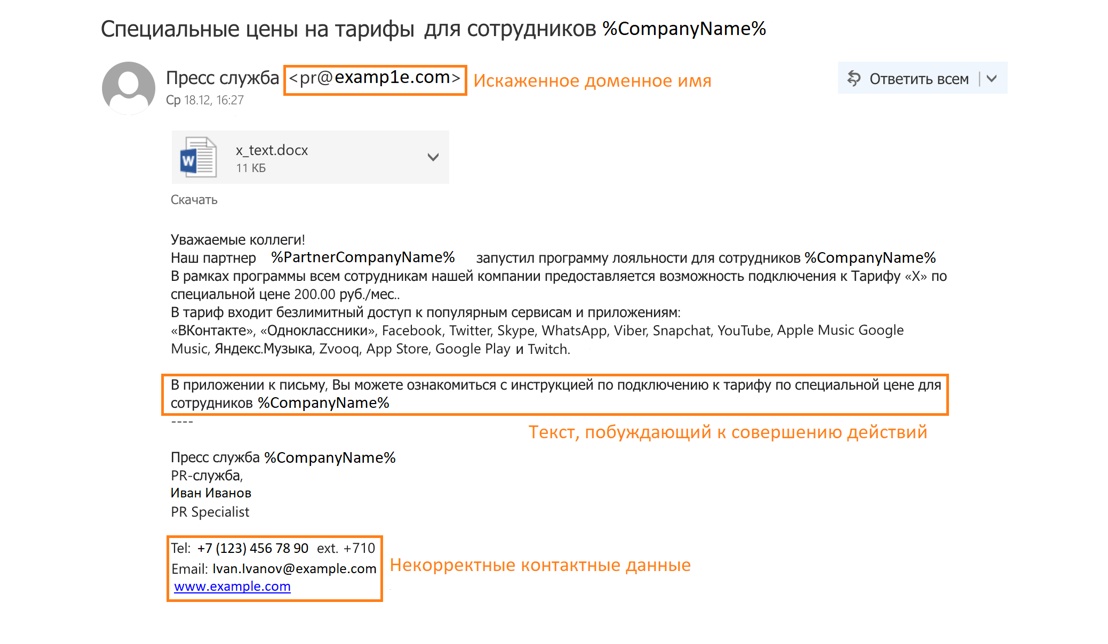

Основная проблема при работе с почтой — невнимательность. Все фишинговые письма, как правило, содержат ряд очевидных «тревожных звоночков»: неизвестный адрес отправителя, несуществующие контактные данные, побуждение к разглашению учётных данных, маскировка ссылок, искажённое доменное имя.

Ниже выделены признаки фишинга на примере письма, составленного экспертами «Ростелекома» в рамках одного из проектов по проверке защищённости компании (названия компаний, контактные данные и имена сотрудников изменены):

Прежде чем открывать вложения или кликать на ссылки, стоит внимательно изучить письмо. Если ли в нём есть хоть какие-то из перечисленных выше признаков фишинга, то лучше перестраховаться. Например, проверить, соответствует ли телефон, сайт и адрес реальным контактам организации, указанной как отправитель. Или же перезвонить автору письма, если такая возможность есть. И конечно, если письмо, пришедшее на рабочую почту, вызывает сомнения, всегда можно и нужно обратиться за советом к ИБ- или ИТ-специалисту компании.

Если вы прошли по ссылке, обратите внимания на текст в адресной строке браузера. Точно ли он совпадает с именем сайта, на который вы планировали попасть? Также стоит убедиться в наличии «https» или иконки в виде замочка в адресной строке, так как крупные компании уже давно используют защищённый протокол, позволяющий шифровать трафик. Если этого нет, то сайт, скорее всего, разработан мошенниками.

Работодателям же стоит регулярно проводить тестовые рассылки на корпоративные почтовые ящики. А по итогам таких тестирований организовывать обучение сотрудников, объясняя им, как не попасться на удочку злоумышленников. «Ростелеком» регулярно проводит для компаний обучение основам киберграмотности. Как показывает практика, подобные обучения влияют на уровень защищённости организаций: эффективность атак с использованием социальной инженерии в таких компаниях снижается практически в два раза.

![Восемь (не)секретов виртуальной безопасности. Сможете ли вы придумать надёжный пароль, который не взломают мошенники? [тест]](/assets/thumbnails/a7/a763e9639168848e4463ee88108d7b1a.png)

![Восемь (не)секретов виртуальной безопасности. Сможете ли вы придумать надёжный пароль, который не взломают мошенники? [тест]](/assets/thumbnails/9e/9e010ca88e53f86bd61e53abf4cf0114.png)

![Сможете ли вы собрать идеальный пароль и спасти город от зомби-апокалипсиса? Попробуйте пройти самый гиковский тест «Фонаря» [партнёрский тест]](/assets/thumbnails/d4/d4692c0f1cde1cb38e3fcf273fffb455.jpg)

![More.tv при участии Wink экранизирует роман «The Тёлки» Сергея Минаева [18+]*](/assets/thumbnails/ad/ad0de8d64be30538cafc6c24ef2d430d.png)